Người dùng tiền điện tử đã phát hiện ra một tiện ích mở rộng của Google Chrome có hại, được tạo ra để đánh cắp tiền bằng cách can thiệp vào dữ liệu cookie của trang web, dẫn đến việc tiền điện tử của họ bị lộ ra ngoài.

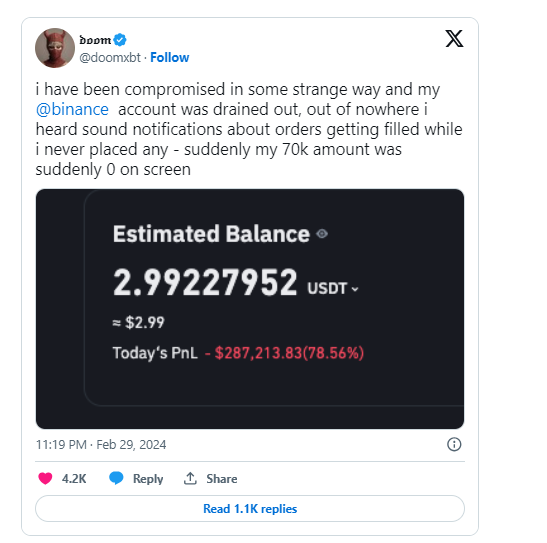

Người dùng giao dịch trên Binance với tên “doomxbt” đã phát hiện vấn đề này vào tháng Hai sau khi nhận thấy mất 70.000 đô la liên quan đến hoạt động đáng ngờ. Kẻ tấn công ban đầu đã gửi số tiền ăn cắp vào sàn giao dịch tiền điện tử được cung cấp sức mạnh bởi trí tuệ nhân tạo SideShift.

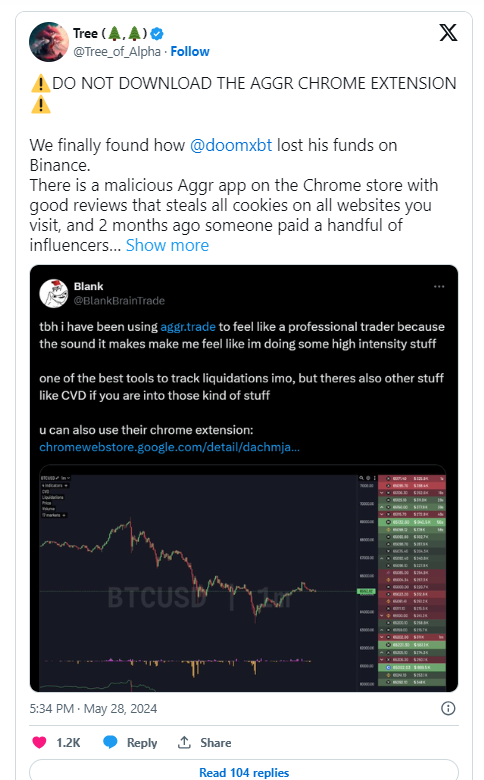

Vào thứ 3 (28/05/2024), nghi can được cho là liên quan đến một ứng dụng giả mạo được gọi là Aggr trên cửa hàng Chrome của Google.

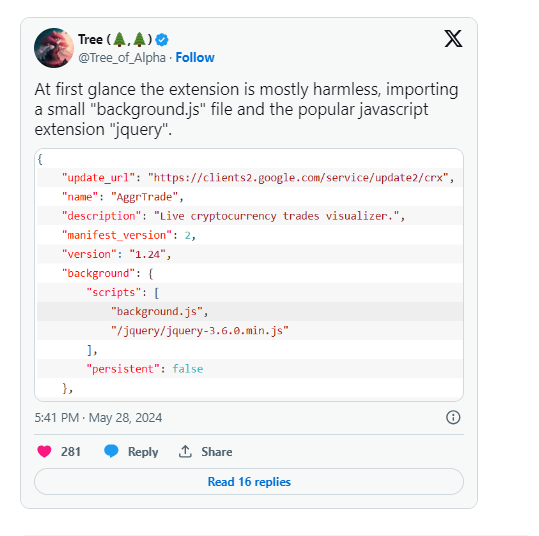

Khác với ứng dụng Aggr chính thống, mà cung cấp các công cụ giao dịch chuyên nghiệp như theo dõi thanh lý trên chuỗi, phiên bản độc hại này bao gồm mã để thu thập tất cả các cookie của trang web từ người dùng. Điều này cho phép hacker xây dựng lại mật khẩu và khóa người dùng, đặc biệt là cho các tài khoản Binance.

Có thể đó là sự cẩu thả trong việc kiểm tra thông tin từ các nhà ảnh hưởng của tiền điện tử, hoặc có thể là một kế hoạch lừa đảo tinh vi. Sau khi ứng dụng Aggr giả mạo xuất hiện trên Chrome Store, các hacker đã khởi động một chiến dịch truyền thông xã hội để khuyến khích tải xuống.

Các nhà phát triển đã thuê một mạng lưới nhà ảnh hưởng để quảng bá phần mềm độc hại trong quy trình được biết đến với tên gọi “shilling”. Các tài khoản truyền thông xã hội đã sử dụng các từ ngữ liên quan đến giao dịch để thuyết phục người dùng rằng công cụ này là cần thiết.

Trong trường hợp này, các nhà ảnh hưởng này có thể đã bỏ qua khẩu hiệu phổ biến của cộng đồng tiền điện tử “hãy tự nghiên cứu” (DYOR), hoặc là bỏ qua nó hoàn toàn. Không rõ liệu các nhà quảng cáo có biết rằng ứng dụng Aggr giả mạo để lại người dùng trong tình trạng yếu đuối hay không, hoặc là các tài khoản truyền thông xã hội đã hưởng lợi từ cuộc tấn công hay không.

Sau sự cố này, crypto.news đã liên hệ với một số nhà quảng cáo để lấy ý kiến, nhưng ít nhất một người đã chặn yêu cầu.

Sự việc này là một phần của một xu hướng lớn hơn, khi các cuộc tấn công tương tự bằng cách sử dụng các tiện ích mở rộng Chrome đã xảy ra gần đây. Người dùng được khuyến khích nghiên cứu tự mình (DYOR) và kiểm tra kép bất kỳ ứng dụng nào trước khi tải xuống vào thiết bị.